Все под прицелом

Что нужно хакерам

Кибератаки все чаще встречаются в жизни как простых людей, так и компаний. Существующие подходы лишь точечно справляются с проблемами, при этом хакеры продолжают совершенствовать свой инструментарий. Рассказываем, чего именно стоит опасаться компаниям любого размера и как наиболее эффективно противостоять угрозам извне.

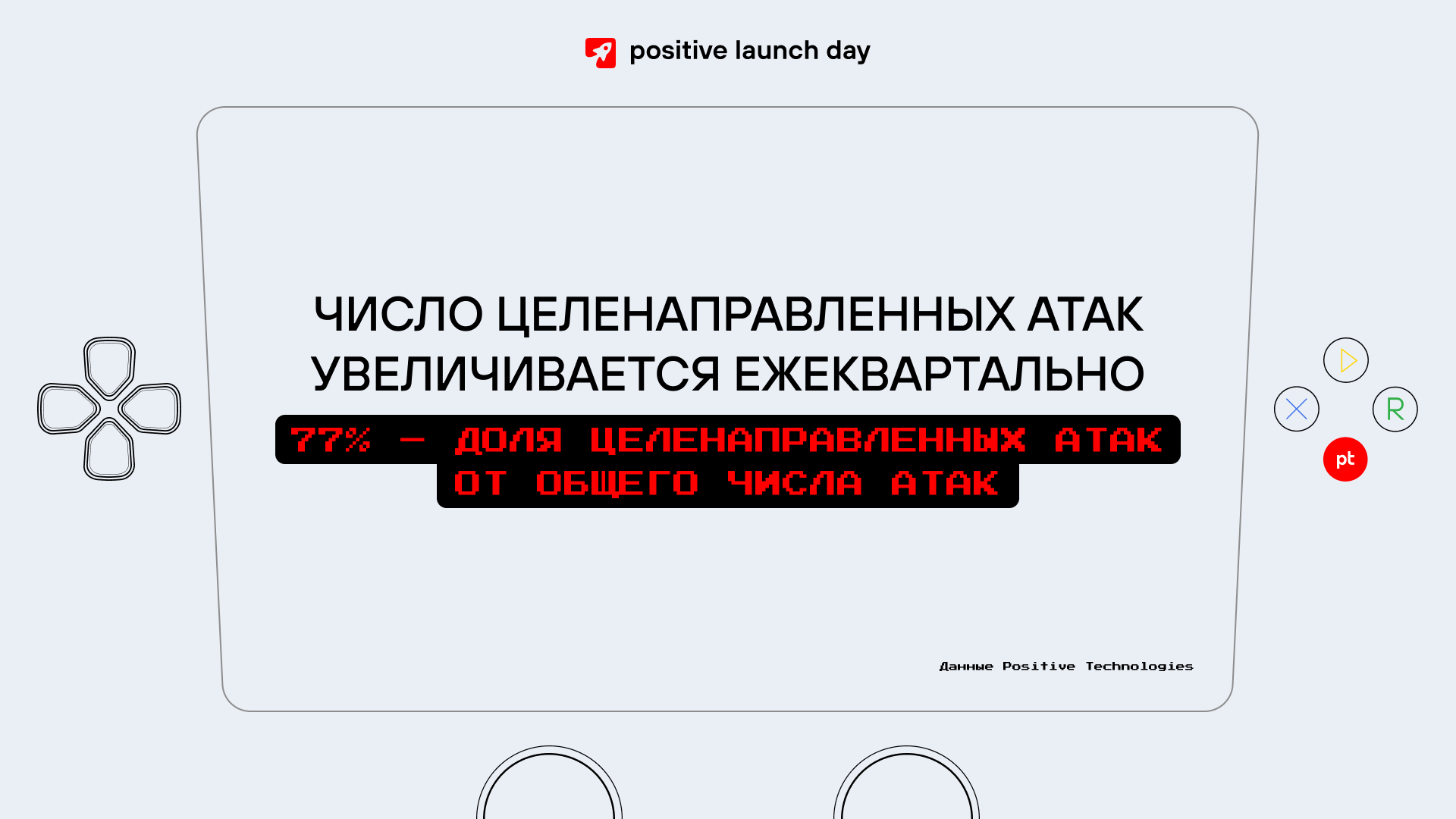

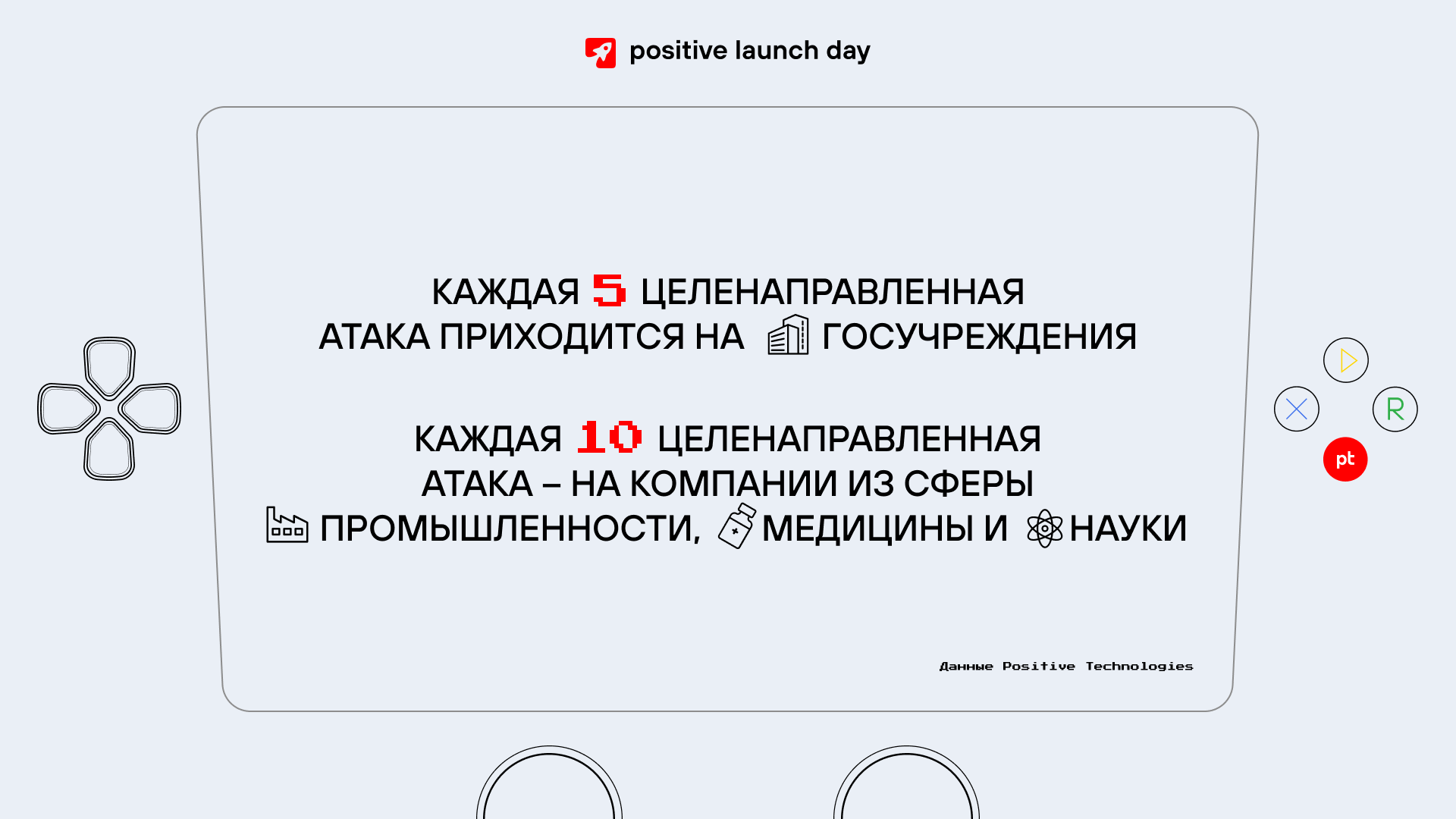

Общее количество кибератак на компании растет с каждым годом, даже несмотря на замедление этого процесса (на 0,3% во II квартале по сравнению с I кварталом 2021 года, по данным Positive Technologies). В то же время число именно целенаправленных атак увеличивается ежеквартально, их доля уже достигла 77%. Каждая пятая из таких атак приходится на госучреждения, а каждая десятая – на компании из сферы промышленности, медицины и науки.

Юридические лица поняли, как важна защита от таких угроз, – сейчас невозможно найти компанию, которая хотя бы не использует профессиональный антивирус и фаервол, но они не гарантируют защиту от целенаправленных атак. Даже самых продвинутых мер недостаточно: злоумышленники слишком быстро подстраиваются под обновленные протоколы защиты, крадут все больше данных, шифруют инфраструктуру и все чаще останавливают работу компаний и корпораций. Эта проблема только усугубилась в пандемию, когда внутрикорпоративное общение и бизнес-процессы практически полностью перешли в онлайн.

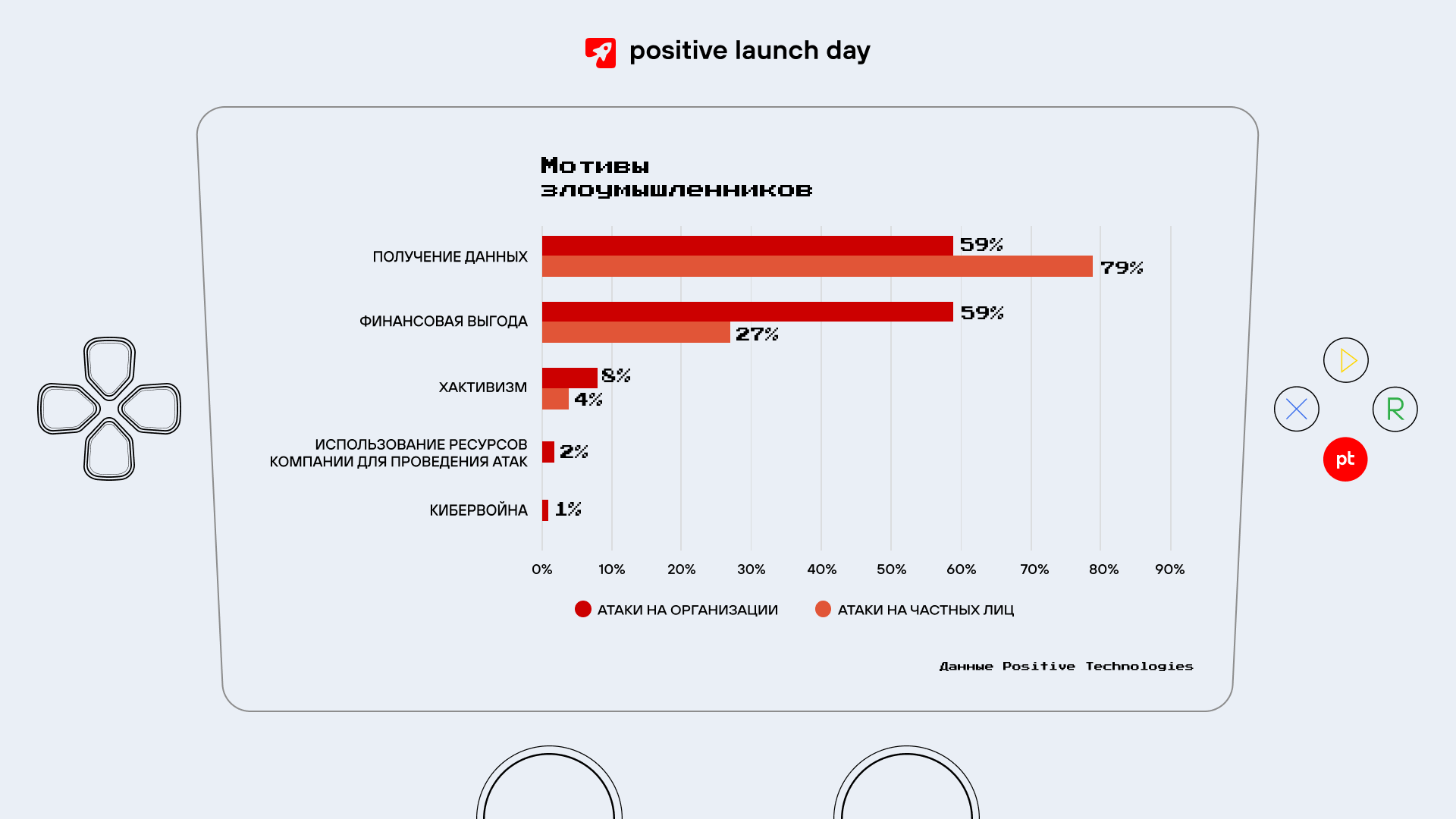

Превалирующее большинство киберпреступников нацелены на получение данных компании. Доля таких атак снизилась, но она по-прежнему крайне высока: как указывают в Positive Technologies, если в 2020 году на такие атаки приходилось 65% от всех атак злоумышленников на компании, то в 2021 году (II квартал) – уже 59%.

Доля кибератак, целью которых является финансовая выгода, также продолжает быть существенной – 27%. Это в том числе связано с кратным увеличением количества программ-вымогателей. Шифровальщики продолжают бить рекорды по количеству атак, их доля составляет 69% среди всех атак с использованием вредоносного программного обеспечения.

Грустные истории из жизни российских компаний

Последние два года стали особенно креативными в жизни киберпреступников. Чтобы получить доступ к внутренним ресурсам компаний, они придумывают все новые уловки, которые еще недостаточно известны.

Так, в конце сентября 2020 года Lazarus Group совершила атаку на одну из крупнейших фармацевтических компаний, активно пытаясь «нанять» ее сотрудников. Нескольким из них якобы поступило предложение о работе с файлом в формате .doc в письме. Эти файлы были открыты жертвами на своих домашних компьютерах, которые в том числе имели выход в корпоративную сеть. Как только было осуществлено подключение к RDG-серверу одного из филиалов организации, активированные на домашних компьютерах вредоносные макросы позволили злоумышленникам попасть в корпоративную сеть компании. Всего два дня потребовалось, чтобы киберпреступники получили полноценный доступ к ряду серверов, в том числе доменному контроллеру.

Одна из последних заметных активностей группы Winnti также пришлась на 2020 год. В поле зрения злоумышленников из этой группы обычно попадают разработчики компьютерных игр. Ее атаки также «завязаны» на рассылку сотрудникам компаний-жертв предложений о работе. В прошлом году для этого использовался архив .rar, внутри которого находился pdf-файл, к которому был привязан скрытый зашифрованный исполняемый файл .exe. При этом резюме на должность разработчика игр или менеджера баз данных содержало информацию о действительно существующей компании-работодателе, нереальным был лишь указанный телефон компании.

Вообще вредоносное программное обеспечение – это, как правило, неотъемлемый инструмент любой кибератаки в современном мире. Но данное ПО необязательно будет собственной разработкой хакерской группировки, может использоваться и ряд публично доступных инструментов (к примеру, фреймворк Cobalt Strike). Это проще, дешевле и так же эффективно. Впрочем, и здесь есть свои нюансы, главный из которых – частая смена используемых решений для большего количества успешных атак, что еще больше усложняет процесс их выявления.

Имеющееся решение может быть использовано хакерами и повторно, но в этом случае оно должно быть переупаковано и перезашифровано с учетом мутации кода. Этим занимаются так называемые крипторы (crypters) или пакеры. Известный пример их работы ‒ банковский троян RTM. Создавшая его хакерская группа в течение всего прошлого года осуществляла автоматические массовые фишинговые рассылки с вредоносными вложениями. «Засечь» работу злоумышленников было крайне трудно, потому что каждое вложение содержало отличные друг от друга файлы. Несколько компаний из России пострадали от этого трояна.

В чем опасность

Кибератаки могут нести различные последствия для той или иной компании, некоторые из них могут быть даже критически опасными для бизнеса. Список таких недопустимых последствий зависит от размера компании, ее профиля деятельности и даже от объема выручки. Чтобы построить действительно эффективную защиту от кибератак, в определении таких рисков обязательно должен участвовать топ-менеджмент организаций: только он знает, чего компании стоит бояться больше всего.

В целом последствия кибератак можно разделить на 4 подвида – финансовые, бизнесовые, репутационные и связанные с конкуренцией. Для промышленности наиболее опасными являются простой производства (когда компания может терять миллионы в минуту) и техногенная катастрофа (например, если вредоносное ПО вызвало аварию на промышленном предприятии). А в здравоохранении кибератака может нарушить закупки необходимых лекарств, вывести из строя оборудование диагностики и жизнеобеспечения и подменить медицинские данные пациентов.

Если говорить о любой компании, то обычно атака злоумышленника опасна утечкой конфиденциальной информации, потерей возможности управлять собственными денежными ресурсами, в том числе выплачивать заработную плату сотрудникам, взломом клиентских профилей и уничтожением ряда важных данных (к примеру, операционных и резервных).

Как идет борьба

Взлом и защита взаимозависимы: новый способ защиты вызывает ответные действия по разработке способа его обхода со стороны злоумышленников, а новый способ кражи данных ими мгновенно ведет к поиску возможностей для усиления киберзащиты занимающимися этим компаниями. «Противоядия» есть практически от всего, но действуют они только на точечном уровне, то есть не дают гарантий так называемой результативной кибербезопасности.

Так, внедрение межсетевых экранов уровня приложений, сразу обнаруживающих опасные действия и блокирующих их, помогает минимизировать шансы взлома веб-приложений компаний. Большинство фишинговых писем и вредоносных рассылок успешно перехватываются современными антивирусами, а в сложных случаях – так называемыми песочницами, то есть имитирующими реальные компьютеры системами, которые проверяют вложения до поступления их на настоящий аккаунт пользователя. В дополнение к этому используются системы анализа корпоративного сетевого трафика, а в случае промышленных компаний – еще и системы анализа технологического трафика.

В целом существующие сейчас решения помогают не только оперативно отследить, но и заведомо спрогнозировать уязвимости систем компании и потенциальные атаки на них. Казалось бы, внешние и внутренние службы кибербезопасности организаций подготовлены к любой «кибервойне». Но на деле стопроцентную безопасность современные решения, пусть и используемые в совокупности, гарантировать не могут. Причин у этого несколько, среди самых важных можно выделить следующие.

Первая причина – специалистам по ИБ приходится одновременно работать со слишком большим количеством средств мониторинга и защиты. Результатом этого является потеря самого ценного ресурса – времени: его требуется слишком много, чтобы собрать воедино всю информацию, нужную для обнаружения и реагирования на атаку. По данным отчета Cost of a Data Breach Report 2021 от IBM, среднее время жизни хакера в инфраструктуре составляет шокирующие 212 дней.

Вторая причина ‒ недостаток квалифицированных специалистов на рынке. В крупных компаниях, которые являются любимой целью хакеров, центры кибербезопасности работают 24/7 с несколькими линиями поддержки и включают в себя специалистов высокой квалификации (реверсеров, компьютерных криминалистов и т. д.). Закрыть все эти позиции не всегда представляется возможным.

Смена парадигмы

По мнению директора по развитию бизнеса Positive Technologies в России Максима Филиппова, главная проблема состоит в том, что индустрия кибербезопасности в мировом масштабе поставляет конечному пользователю конструктор – «запчасти» для самостоятельной сборки.

Несмотря на все сложности, поймать хакера возможно. Для этого даже может быть достаточно одного человека. Но в этом случае крайне важно четко соблюдать сразу несколько условий: во-первых, технологии должны перестать существовать сами по себе – реагирование на атаки должно стать проще. Во-вторых, покрытие инфраструктуры этими технологиями должно быть полным, чтобы у злоумышленника не оставалось возможностей для незаметной атаки; для этого бизнесу нужно не только «обложиться» средствами защиты, но и иметь целостное представление об инфраструктуре и ее состоянии в любой момент времени. В-третьих, компании необходимо осознать, какие риски для нее действительно неприемлемы в результате хакерской атаки, и сосредоточиться на защите именно от них. При соблюдении всех этих условий для предотвращения атаки может быть достаточно даже одного человека.

Новое решение

14 декабря Positive Technologies проведет Positive Launch Day 2021, на котором анонсирует свое решение для наиболее качественного обнаружения угроз и реагирования на них. PT XDR (Extended Detection and Response, расширенное выявление и реагирование) помогает компании детектировать кибератаки и реагировать на них быстрее, эффективнее и с меньшими затратами ресурсов службы информационной безопасности благодаря автоматизации. Решение агрегирует в себе информацию из множества источников – целого комплекса продуктов для мониторинга и защиты от кибератак. Такая совокупность способна помочь выстроить полную картину атаки и автоматически произвести действия, направленные на остановку атаки. Это может быть удаление опасных файлов с рабочей станции или полное изолирование зараженной станции или целого сегмента, оперативное восстановление работы систем после кибератаки любой степени сложности.