Эксперты пока не наблюдают второй волны атак вируса-шифровальщика

Но у него уже появились модификации

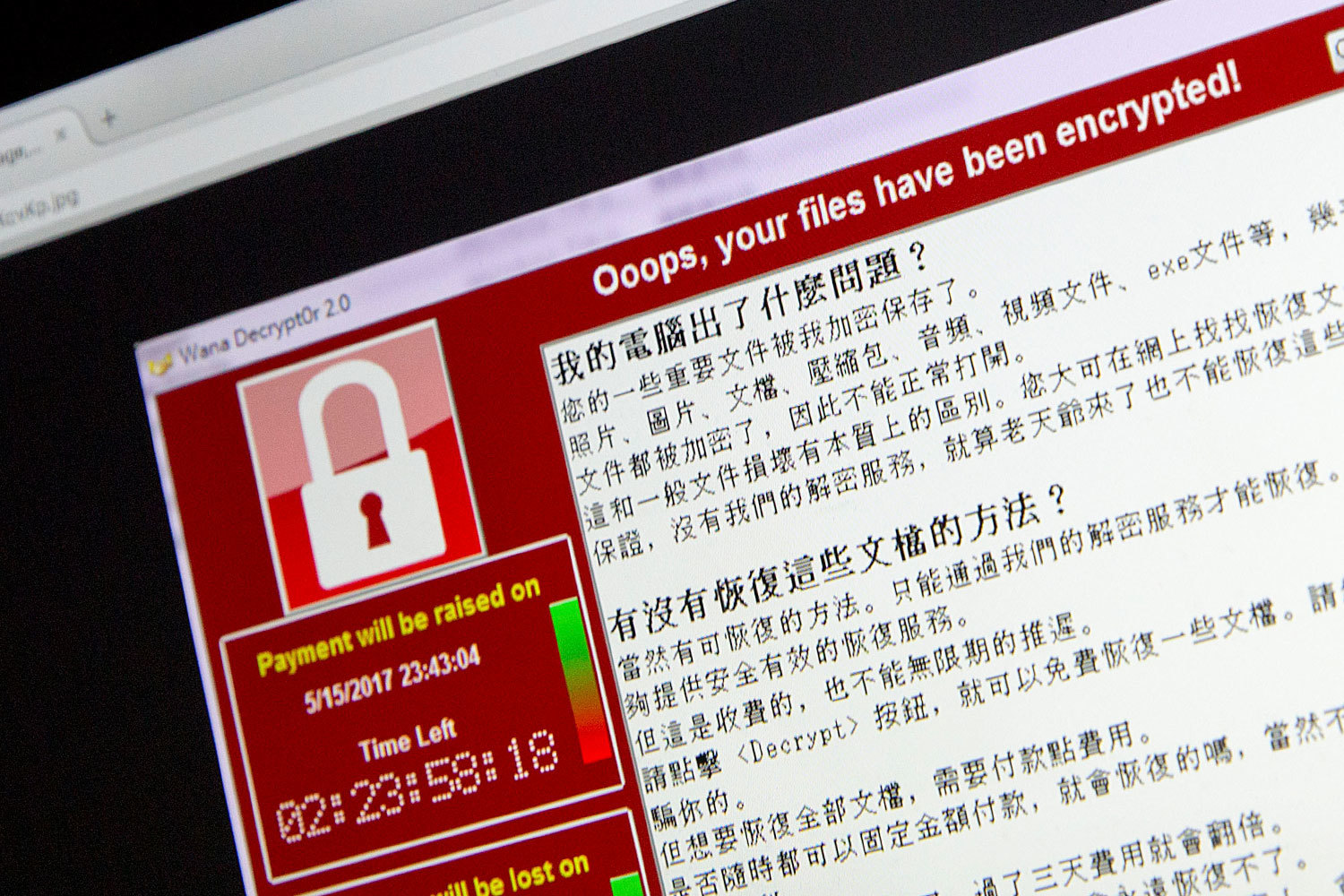

Вирус-вымогатель WannaCry по всему миру парализовал на прошлой неделе компьютеры, работающие на операционной системе Windows. Он шифровал файлы и требовал выкуп в $300 в биткоинах. Атаку остановили, но за выходные у WannaCry появилось две модификации, сообщает «Лаборатория Касперского». По мнению антивирусной компании, ни одна из них не создана авторами оригинального вымогателя: другие киберпреступники воспользовались ситуацией.

Эксперты предупреждали, что возможна эскалация в распространении вируса, но, по данным «Лаборатории Касперского», в понедельник было заражено в 6 раз меньше машин, чем в пятницу. Из этого «Лаборатория Касперского» делает вывод, что контроль над распространением заражения уже установлен.

Руководитель лаборатории исследования вредоносного кода компании Group-IB (расследование компьютерных преступлений) Валерий Баулин также полагает, что новой волны распространения вируса нет, но не известно, почему это происходит: из-за массовых обновлений пользователей или просто потому, что хакеры не начали новой атаки. По словам Баулина, основная масса пострадавших – компании и госорганизации, где обновления устанавливаются в основной массе вручную. Домашние же пользователи легальных Windows-систем почти не пострадали, поскольку их софт обновляется автоматически, считает он.

Первый клон WannaCry начал распространяться ранним утром воскресенья, три жертвы нового вымогателя «Лаборатория Касперского» обнаружила в России и Бразилии. Вторая модификация, по данным компании, научилась обходить тот кусок кода, который помог остановить первую волну вируса. О вариации вируса сообщает и Bloomberg со ссылкой на компанию Comae Technologies, по данным которой им заражено уже 10 000 компьютеров.

Баулин считает, что новая версия вируса – слишком громкое название: пока что это просто файл, кем-то модифицированный и размещенный на ресурсе проверки файлов на наличие вредоносного кода.

Сама «Лаборатория Касперского» заметила более 45 000 атак на своих пользователей по всему миру, но предупреждает, что это только часть всех атак: учтены лишь пользователи ее продуктов плюс эта цифра не включает заражения внутри корпоративных сетей без свободного подключения к интернету. На сервере, собирающем обращения вредоносного кода, зарегистрировано более 200 000 уведомлений о заражениях, сообщает Bloomberg со ссылкой на Европол. Исследователи Malware Tech, на данные которой ссылается The Wall Street Journal, в понедельник днем обнаружили следы WannaCry в 153 странах мира. Среди тех, кто оказался атакован вирусом, – Renault и Nissan, FedEx, Telefonica и CNPC (Китайская национальная нефтегазовая корпорация).

Русский шифр

Каждый день появляются сотни тысяч модификаций известных вредоносных программ – например, когда злоумышленникам нужно сменить командный центр вредоносной программы, разъясняет руководитель российского исследовательского центра «Лаборатории Касперского» Юрий Наместников. Знание первоначального вируса не всегда облегчает поимку его модификаций. По словам Наместникова, встречаются такие модификации, которые специально нацелены на обход антивирусных решений. Но современные антивирусные производители не стоят на месте и умеют ловить еще неизвестные, абсолютно новые вредоносные программы, указывает эксперт.

Вредоносная программа обращалась к специальному домену и, если тот не был зарегистрирован, вирус начинал действовать, говорится в сообщении компании Group-IB. Исследователь из Великобритании такой домен зарегистрировал и массовая атака была остановлена, объясняет компания. Но вредоносная программа не сможет достичь домена, если в организации установлены специальные прокси-серверы, предупреждает Group-IB.

Компания отмечает несколько особенностей WannaCry. Он самореплицируется на другие компьютеры, умеет выбирать для шифрования наиболее чувствительные документы и файлы (электронную почту, архивы, офисные файлы, виртуальные машины и базы данных), а также связываться с командными серверами анонимной сетью Tor.

Без тщательного расследования невозможно ни подтвердить, ни опровергнуть российское происхождение нападавших, говорится в сообщении Group-IB. Созданные в России шифровальщики обычно целятся в файлы 1С, но Group-IB не нашла их среди целей WannaCry.