Хакеры Lazarus близки к госструктурам КНДР

Group-IB утверждает, что Lazarus базируется в том же районе, что и военное ведомство КНДР

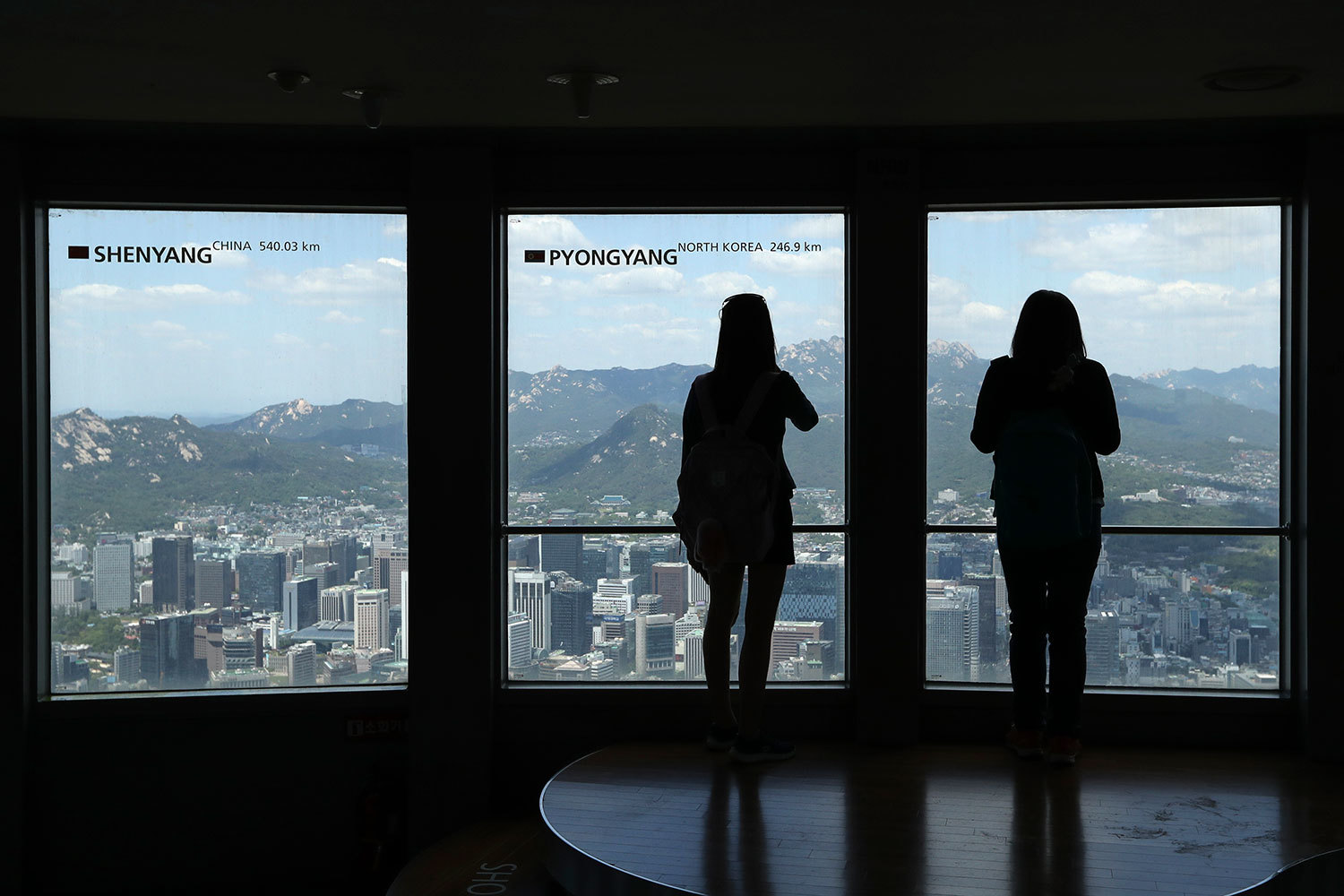

Последние кибератаки на международные банки хакеров из группы Lazarus (известна также как Dark Seoul Gang) совершались из Пхеньяна, говорится в докладе российской компании Group-IB (занимается расследованиями компьютерных преступлений). Все атаки совершались из пхеньянского района Потхонган, главные достопримечательности которого закрыты для иностранцев: это штаб-квартира национального комитета по обороне КНДР и недостроенный отель Ryugyong, к которому тем не менее подведены все коммуникации.

Деятельность кибергруппировки Lazarus не впервые связывают с Северной Кореей. Мировую известность группировка получила после атаки на кинокомпанию Sony Pictures Entertainment в 2014 г. Тогда руководитель ФБР Джеймс Коми заявил о том, что за северокорейской группой хакеров стоит Bureau 121 – подразделение разведывательного управления генштаба КНДР, в задачи которого входит проведение киберопераций. Власти КНДР тогда официально опровергли эти обвинения. В последние годы вектор атак Lazarus сместился в сторону международных финансовых организаций. В 2017 г. Lazarus атаковала несколько банков в Польше, а спектр ее целей расширился до сотни финансовых организаций в 30 странах мира, включая Европейский центральный банк, ЦБ России, Бразилии и Венесуэлы, говорится в докладе.

До сих пор версии, связывавшие Lazarus с Северной Кореей, основывались просто на схожести вредоносного кода, говорит руководитель отдела расследований и сервиса киберразведки Threat Intelligence, сооснователь Group-IB Дмитрий Волков. Но киберпреступники часто используют фрагменты кода других группировок, находящиеся в открытом доступе. Поэтому Group-IB сосредоточилась на выявлении и исследовании инфраструктуры преступной группы, утверждает Волков.

Неудачливые грабители

Для маскировки Lazarus выстроила трехуровневую инфраструктуру серверов управления. Подключение к самому последнему, третьему, уровню серверов управления инфраструктуры происходило с двух IP-адресов Северной Кореи: 210.52.109.22 и 175.45.178.222, говорится в докладе. Второй IP-адрес относится к району Потхонган в Пхеньяне. «Мы не можем утверждать, что за хакерскими атаками стоит именно правительство КНДР, но мы знаем, что хакеры и комитет по обороне находятся в одном районе Пхеньяна», – замечает представитель Group-IB. Потхонган – это один из 19 округов Пхеньяна.

Различные исследования деятельности группы Lazarus уже неоднократно указывали на Северную Корею, однако признаки были в основном косвенные, согласен главный антивирусный эксперт «Лаборатории Касперского» Александр Гостев. К примеру, атака на Sony Entertainment была проведена незадолго до премьеры «Интервью» – комедии, в финале которой убивают лидера КНДР Ким Чен Ына, – и предположение о причастности КНДР основывалось, прежде всего, на возможном мотиве.

Некоторые дополнительные улики экспертам «Лаборатории Касперского» удалось установить в ходе расследования инцидента в одном из банков в Юго-Восточной Азии, говорит Гостев. На одном из взломанных серверов, который Lazarus использовала в качестве командного центра, удалось обнаружить важный артефакт. Среди подключений к серверу был зафиксирован один запрос от редкого IP-адреса в Северной Корее. Это может как раз указывать на то, что атакующие подключались к серверу с этого адреса из Северной Кореи, говорит Гостев. Результаты расследования Group-IB во многом дополняют и подкрепляют выводы «Лаборатории Касперского», поэтому компания не видит оснований не доверять им, резюмирует Гостев.